Please check if the feature has not already been requested.

If not, please describe it

Rustdesk Integration

Rustdesk Integration

Integrate rustdesk with glpi

Get rustdesk ID from glpi agent or add manually

Open rustdesk when click on ID URL Rustdesk

Change how the unit numbering of a rack is

Change how the unit numbering of a rack is

When I add a rack in GLPI it assumes U1 is the bottom-most U. On my rack U1 is the top-most U. It would be nice if this was configurable for racks

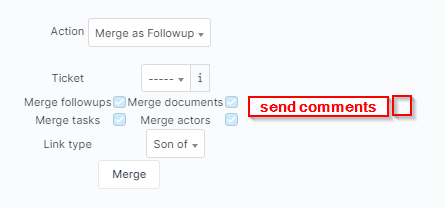

Merge followup

Merge followup

When merging tickets, I think it could be useful to have a check box that, if flagged, could stop the sending of an email to all actors in the new merged ticket.

Thanks.

Gestion des projets dans GLPI

Gestion des projets dans GLPI

ca serait bien de faire un pont ou une liaison entre les tickets issus des tâches des projets pour que à chaque fois que le ticket soit cloturé que le pourcentage de la tâche correspondante passe à 100%

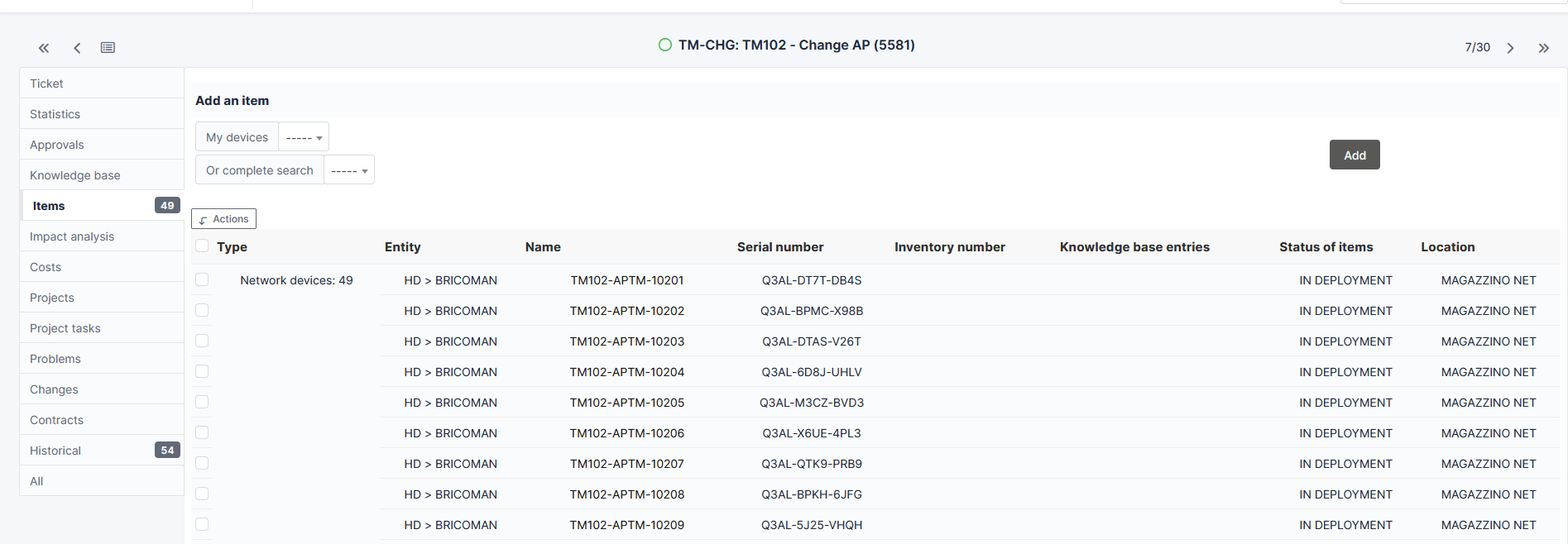

More fields on item in a task

More fields on item in a task

Hi all,

I think can be usefull add some fields when I see the item under task (glpi/front/ticket.form.php?id=xxx) on this view; could be usefull that user can customize this view with filed he needs (like model etc)

Could be useful also add much criteria to search the exact item to add

Kind Regards

Stefano

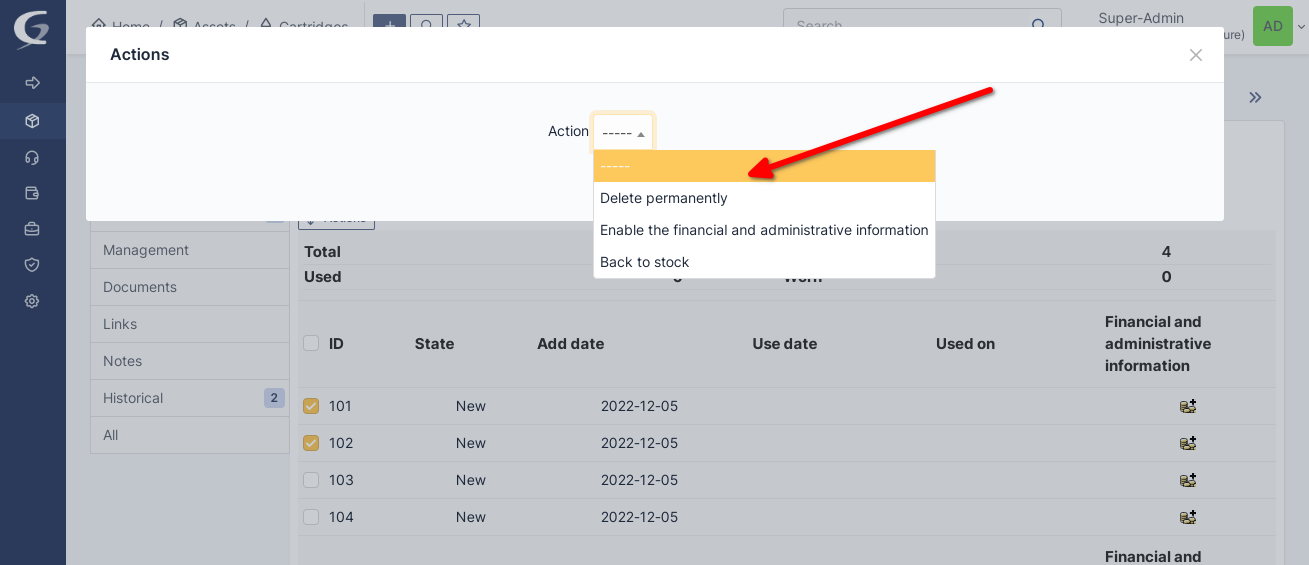

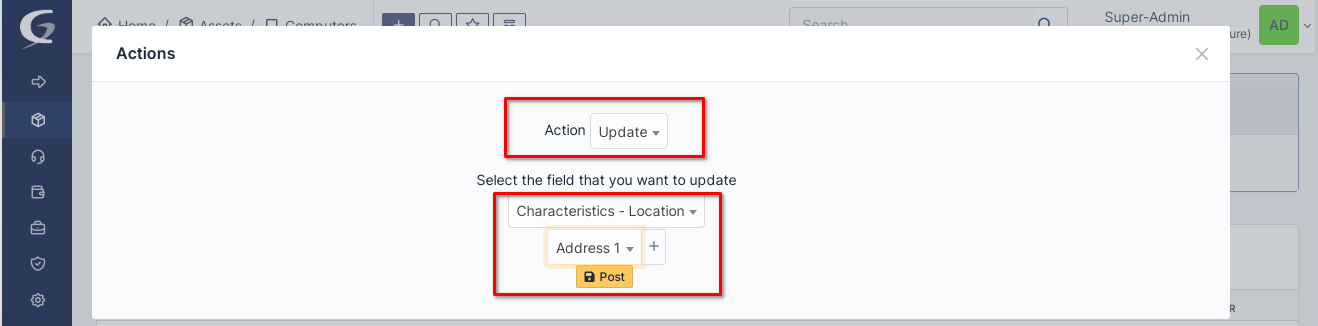

Additional functions in the Asset Cartridges

Additional functions in the Asset Cartridges

Please consider moving the cartridges to the location of the warehouse location. Deleting from one object and adding to another object is very difficult.

Do the move action:

Also, the history of adding and removing cartridges is not recorded in the history. An unscrupulous administrator can delete it and not track it in any way. (there is a possibility that he will be able to take the cartridges for personal purposes).

If it is possible to implement the process of notifying the Super-Admin about the action of technical personnel over cartridges.

Create a business rule that can migrate tickets between entities, without using the transfer option.

Create a business rule that can migrate tickets between entities, without using the transfer option.

In shared service desk structures, it is necessary, depending on the context, in which case I include mine, the issue of departments sending tickets to each other, however, the use of the group could solve this, but it makes it impossible to manage the others elements such as contracts, assets, budgets and others, in which case the entity becomes vital. Therefore, having a simpler option for the non-IT attendant becomes necessary for ticket transfer. The current transfer focuses a lot on a technical part, but GLPI is evolving beyond the IT area, so other features seem to be needed. Obviously this is an opinion, which aims to join the group and build a collective idea.

Greetings

GLPI - Ticket Template "Hidden Fields" need more added fields

GLPI - Ticket Template "Hidden Fields" need more added fields

Go to Assistance > Tickets > Template [Above Screen]

- Click on Ticket Template and modify

- Hidden Fields - I can hide some fields, but why I can't hide "Category"?? hmm...

The list of fields available to hide is retrieved with a function that has a "withtypeandcategory" option that is set to false in the context of hidden fields.

It is not clear why it is false or why type and category are linked like this. However, it has been like this for over 11 years.

I don't know how much it would affect to allow hiding both of these fields without some extensive testing.

Thank you

console ldap:sync add parameter BaseDN to synchronize users

console ldap:sync add parameter BaseDN to synchronize users

When synchronizing users, adding new ones, there is no possibility of limiting to the selected OU. It would be desirable to be able to set the base DN (BaseDN) from where, with the filter set, new / old users from AD / LDAP would be downloaded / updated.

As is possible with the GUI.

Integrate the mail analyzer pugin

Integrate the mail analyzer pugin

This allows when you use the collector, to have only one mail for each response. This is more than convenient.

Service d'assistance aux clients par UserEcho